Dans le format du Segment TCP, un champs de 16 octets (65536 possibilités) permet de spécifier le "Port Source" et le "Port Destination" pour l'échange des données d'une application. Ces ports permettent de créer en quelque sorte, un canal de communication utilisé tout le long du transfert. L'échange ne peut se faire qu'entre une version Serveur et une version Cliente de la même application. Par exemple, la version Telnet de Windows est "Cliente" , elle ne peut appeler qu'une version "Serveur". Avec la version cliente, on ne peut faire une connexion Telnet entre 2 PC car cette version ne connaît pas les "Wellknown Port" (Ports 0 à 1024).

Bien qu'il existe 65536 ports TCP/UDP, seuls les 1024 premiers sont réservés/affectés à des services spécifiques (FTP, HTTP, etc....), les autres, jusqu'à 65536 sont dits "Ports Libres". Libre ne signifie pas qu'ils ne sont pas utilisés, mais qu'on ne peut pas connaître les serveurs (s'ils existent) qui vont répondre sur ces ports. Ils ne sont pas définis dans le fichier "services".

Regarder le fichier "c:\windows\services" (win95/98) pour plus d'informations sur les services. Le numéro de port attribuer au client par le système n'est pas défini.

Un client qui veut joindre un serveur sur Internet doit envoyer sa demande sur le port 80 (www) pour joindre un serveur utilisant le protocole HTTP. Bien sur, ceci se fait de façon transparente pour l'utilisateur.

On peut aujourd'hui paramétrer entièrement un serveur à partir d'internet et de HTTP mais, pour des raisons de sécurité, un port spécifique sera utilisé.

Prenons l'exemple d'un serveur ayant comme adresse 192.108.20.100 en IP. Par défaut, le navigateur utilise le port 80 en HTTP mais le serveur est paramétré pour répondre sur le port 2200. Il faudra alors taper dans le navigateur internet : http://192.108.20.100:2200 pour qu'il réponde.

De plus, l'échange des données peut se faire en mode sécurisé/cryptée grâce à SSL (Secure Socket Layer - protocol développé par Netscape) en tapant https://192.108.20.100:2200 après acceptation du "certificats" dans les deux sens.

Des failles de sécurité peuvent être introduites soit par le téléchargement de petits

outils, soit par le biais de "conseils d'installation" de logiciels annexes. En effet,

lors de l'installation de certains outils (comme Microsoft FrontPage et plus généralement les outils de composition Internet ou de communication), il se peut que

certains Services IP soient automatiquement ouverts par ces logiciels.

L'ouverture de certains services et de certains ports TCP/IP et une source possible

d'intrusion.

Ces ports fonctionnent comme la porte d'entrée de votre domicile : il faut en définir le

fonctionnement, et savoir à qui on donne la clé (les droits d'accès) si l'on veut

bénéficier d'un certain niveau de sécurité – et ne pas oublier de verrouiller les accès

inutilisés qui auraient été ainsi mis en place.

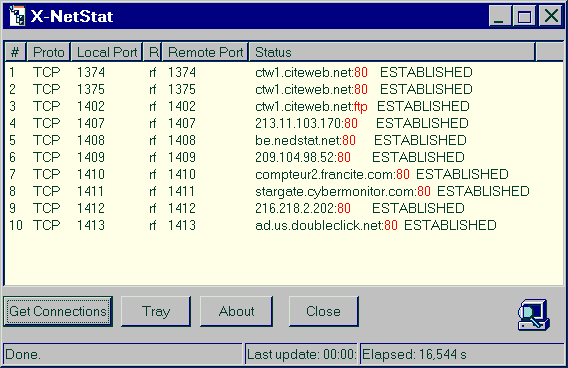

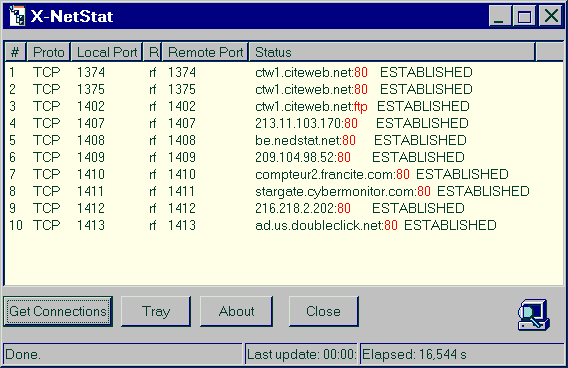

Pour pouvoir analyser les éventuels ports en écoute, qui peuvent être source d'intrusion,

il convient de faire un scan régulier des ports IP sur votre machine à l'aide de la

commande NETSTAT -a (en fenêtre DOS) ou

d'utiliser un logiciel comme X-NetStat.

Celle-ci permet à l'utilisateur de connaître dans tout réseau IP (et donc sur Internet) les ports TCP et

UDP en cours d'utilisation. Il faut surtout repérer les ports inférieurs à 1024, qui sont des sources

potentielles d'intrusion.